- Inicio

- Cursos

Lista de Cursos

Master Consultor PHP Full Stack

¿Estas listo para convertirte en Consultor Full Stack? Conviértete en un consultor Full Stack, el perfil más completo y que bus...

Master Consultor JavaScript Full Stack

¿Estas listo para convertirte en Consultor Full Stack? Conviértete en un consultor Full Stack, el perfil más completo y que bu...

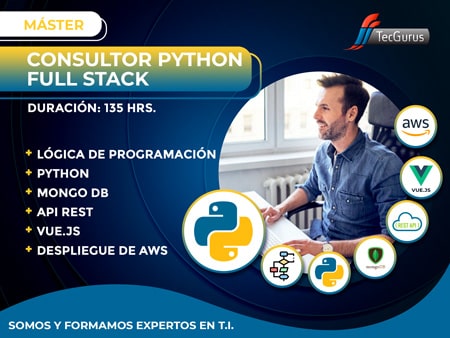

Master Consultor Python Full Stack

¿Estas listo para convertirte en Consultor Full Stack? Conviértete en un consultor Full Stack, el perfil más completo y que busc...

API REST con Quarkus

¿Por que utilizar Quarkus? Una de las principales ventajas de Quarkus es que, a diferencia de otros frameworks con la misma función, ha s...

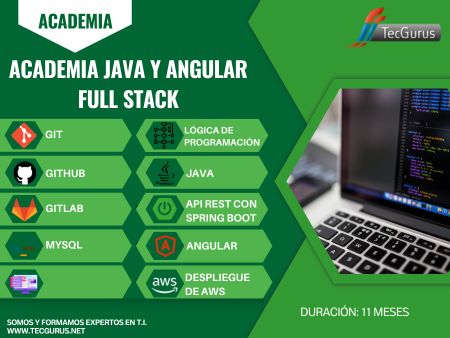

Academia Java y Angular Full Stack

¿Te interesa iniciar tu desarrollo profesional como consultor de software desde cero? Inicia tu desarrollo profesional con nuestra ...

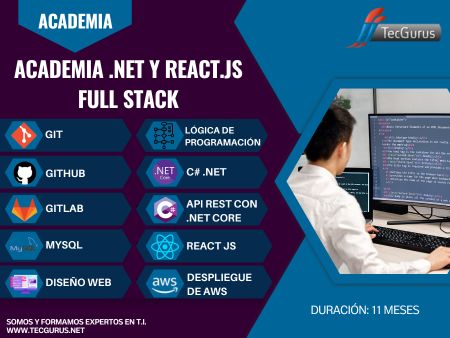

Academia .NET y React.js Full Stack

¿Te interesa iniciar tu desarrollo profesional como consultor de software desde cero? Inicia tu desarrollo profesional con nuestra ...